Dar vienas Sednit naudotas būdas – prie siunčiamų laiškų pridėti įvairūs dokumentai (tai gali būti Microsoft Word, Excel, pdf ar kitokio formato priedai), kuriuos atidarę adresatai suteikdavo galimybę į kompiuterį įkelti kenkėjiškas programas, dažniausiai – pasinaudojant nulinės dienos spragomis.

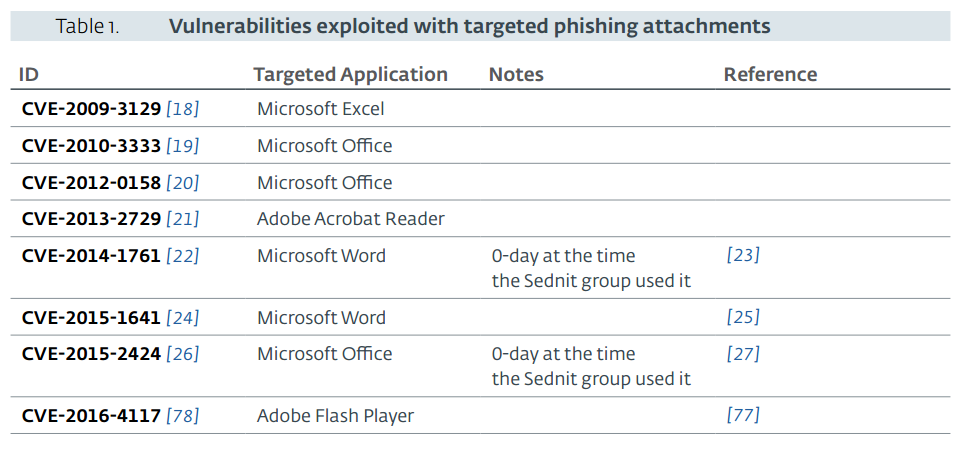

Šoje lentelėje – įvairių programų nulinės dienos spragos, kurios buvo panaudotos Sednit grupės.

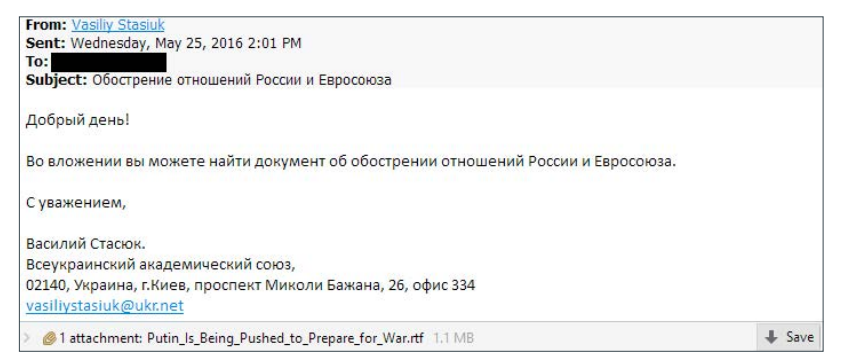

Štai pavyzdys, kaip tai vykdavo.

Šis laiškas buvo pasiųstas 2016 metų gegužės mėnesį tarsi iš Ukrainos akademinės sąjungos (tokia organizacija iš tiesų egzistuoja), o siuntėjo adresas buvo sukurtas viename iš nemokamų el. pašto paslaugų portalų.

Tačiau laiško RTF formato (rich text format) priedas, atidaromas Word programa, panaudoja nulinės dienos Microsoft Word spragą (lentelėje – CVE-2015-1641) ir leidžia į kompiuterį įkelti kenkėjišką programą.

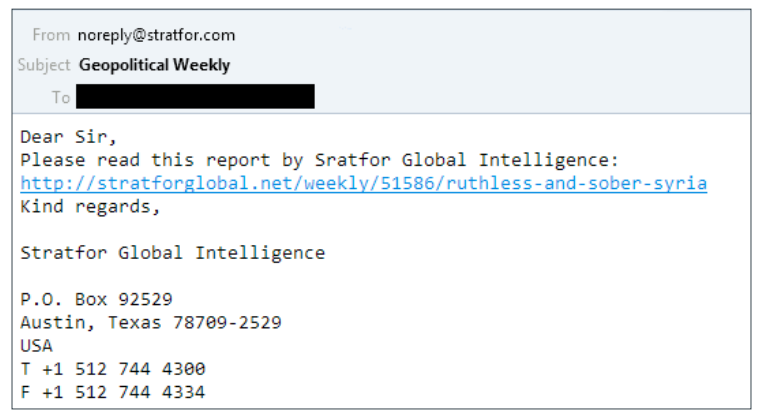

Dar vienas Sednit naudojamas būdas – laiškai, kviečiantys perskaityti straipsnius internete. Iš tiesų nuoroda laiške veda ne į straipsnį, paprastai atrodantį tarsi būtų publikuotas patikimame ir plačiai žinomame žiniasklaidos portale ar organizacijos tinklapyje, bet į sufalsifikuotą ir užkrėstą puslapį.

Pavyzdžiui, šis laiškas kviečia perskaityti straipsnį apie Siriją, ir atrodo, kad tai – organizacijos „Stratfor“, dažnai publikuojančios įvairias apžvalgas ir analitinius straipsnius, kūrinys.

Tačiau tikrojo „Stratfor“ puslapio adresas – stratfor.com, ne stratforglobal.net

Iš tiesų straipsnis „Ruthless and sober Syria“ buvo paskelbtas „Stratfor“, ir adreso laiške dalis „/weekly/ruthless-andsober-syria“ tokia pat, kaip ir straipsnio, publikuojamo tikrame organizacijos puslapyje. Tačiau interneto nuorodoje laiške, be netikro domeno pavadinimo, dar yra įterptas skaičius 51586, tikėtina, identifikuojantis Sednit dominantį žmogų – jei ši nuoroda bus paspausta, programišiams taps žinoma, būtent kas apsilankė užkrėstame tinklapyje.

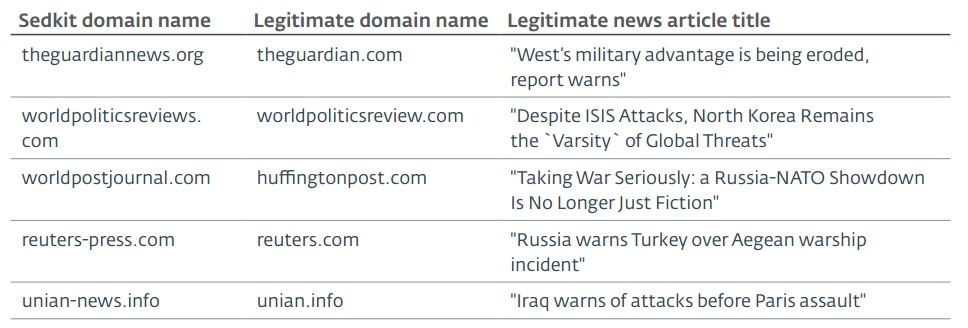

Taip, naudodama tikrus naujienų straipsnius kaip masalą, ir nurodydama jų adresą, labai panašų į tikrą, Sednit grupė pritraukia juos dominančius lankytojus.

Be abejo, tokia naujiena turi būti aktuali adresatui. Tai irgi atskleidžia Sednit grupės geopolitinę orientaciją, labai besiskiriančią nuo kitų hakerių grupių.

Šioje lentelėje – kelių Sednit sufalsifikuotų interneto domenų pavyzdžiai (kairėje), tikrojo resurso adresas (viduryje) ir naujiena, naudota pritraukti Sednit dominančius asmenis.

Paspaudus laiške esančią nuorodą, naršyklė nukreipiama į Sednit sukurtą netikrą tinklapį, kuriame JavaScript kalba parašyta programa surenka įvairi informacija apie apsilankiusį kompiuterį ir ją išsiunčia į slaptą serverį – gavėjo adresas yra nuolat keičiamas ir egzistuoja tik labai trumpą laiką, siekiant, kad nepavyktų nustatyti, kur ši informacija patenka. Priklausomai nuo to, kokia informacija apie kompiuterį gaunama, yra daromas sprendimas – mėginti užkrėsti tą kompiuterį šnipinėjimo programa, ar tiesiog nukreipti į tikrąjį naujienos puslapį.

Jei sprendimas užkrėsti kompiuterį yra teigiamas, jis taip pat yra peradresuojamas į tikrąjį naujienos puslapį, todėl lankytojui atrodo, kad kažkas iš tiesų pasidalino įdomia nuoroda.

Kol kas tyrėjams nepavyko nustatyti, kokia logika remiantis yra daromas šis sprendimas, taip pat ir kas yra tikrieji Sednit grupės veiklos naudos gavėjai, tačiau pėdsakai veda į rytus.