Programišių, dar vadinamų hakeriais, veikla jau seniai nieko nenustebinsi – naujienose nuolat pasirodo informacijos apie pavogtus kreditinių kortelių duomenis, įvairių portalų prisijungimo slaptažodžius, pasinaudojant informacinių sistemų spragomis pagrobtus pinigus, tačiau pastaruoju metu jų veikla išryškėjo ir kiek kitoje srityje – geopolitinėje, taikantis į aukštų politikų susirašinėjimus ir dokumentus, tarptautinių ir valstybinių organizacijų kompiuterines sistemas, žiniasklaidos veiklos trikdymus.

Ypač į tokią programišių veiklą atkreiptas dėmesys po to, kai jiems pavyko įsilaužti į kandidatės į JAV prezidentus Hilary Klinton ir JAV Demokratų nacionalinio komiteto, iš esmės rinkiminio štabo, elektroninį paštą.

Ypač į tokią programišių veiklą atkreiptas dėmesys po to, kai jiems pavyko įsilaužti į kandidatės į JAV prezidentus Hilary Klinton ir JAV Demokratų nacionalinio komiteto, iš esmės rinkiminio štabo, elektroninį paštą.

Slovakijos informacinių technologijų specialistai iš įmonės ESET, gerai žinomos antivirusinių programų kūrėjos, kiek praskleidė uždangą nuo šios hakerių grupės veiklos.

Jie ką tik paskelbė pirmąją savo tyrimo dalį, kuriame analizuojama įtariamos programišių grupės veikla per pastaruosius du metus.

Įtarimai krito ant Rusijos hakerių, galimai susijusių ir su šios šalies slaptosiomis tarnybomis.

Beje, kai kurie ESET specialistų pastebėjimai gali praversti ir visiems kompiuterių vartotojams.

Hakerių grupė, turinti keletą pavadinimų – Sednit, APT28, Fancy Bear, Pawn Storm, Sofacy, veikia jau nuo 2004 metų, o gal ir dar anksčiau. Per pastaruosius dvejus metus jų aktyvumas ypač padidėjo.

ESET specialistų teigimu, Sednit taikiniais tapo Vokietijos parlamentas, Prancūzijos televizijos kanalas TV5 Monde, Pasaulinė antidopingo agentūra WADA, taip pat daugiau nei 1000 aukšto rango politikų ir pareigūnų, tarp jų NATO, ambasadų darbuotojų, daugiausia iš Rytų ir Centrinės Europos, Ukrainos, taip pat ir Rusijos disidentai. Dažniausias tikslas – pamėginti pavogti konfidencialią informaciją.

Sednit grupė apibūdinama kaip labai aukštos kvalifikacijos, gebanti vykdyti sudėtingas kibernetines atakas, leidžiančias apeiti įvairias kompiuterių tinklų saugumo priemones. Ne paskutinėje vietoje ir naudojimasis žmogiškosiomis savybėmis, tokiomis kaip smalsumas, neatidumas.

Savo tyrimo pirmoje dalyje, pavadintoje „En Route with Sednit“ (Sekant Sednit pėdsakais) ESET specialistai nustatė pagrindinius Sednit grupės tikslus ir jų veikimo metodus.

Taigi, ką pavyko išsiaiškinti?

– Sednit dažniausiai dirbo darbo dienomis, UTC+3 laiko zonoje. Tai atitinka Maskvos laiko juostą. Lietuvos laiko juosta yra UTC+2, viena valanda mažiau.

– Sednit grupė dažniausiai pati kūrė įsilaužimui skirtas programas ir naudojosi ypač dideliu skaičiumi vadinamų nulinės dienos spragų (angl. 0-day exploits).

Nulinės dienos spraga – tai kokioje nors, dažniausiai plačiai naudojamoje kompiuterinėje programoje, aptikta spraga, leidžianti atlikti kokius nors vartotojo nesankcionuotus veiksmus. Paprastai apie tai sužinoję šios programos kūrėjai stengiasi kaip galima greičiau išleisti jos naujinį, kuriame tokios spragos nebebūtų, tačiau laiko tarpas, skiriantis momentą, kuomet apie tokią klaidą pranešama, ir kada išleidžiamas (ir vartotojų įsidiegiamas) naujinys, programišiams yra aukso vertės. Tuo metu jie gali pasinaudoti spraga, o programinės įrangos kūrėjai yra spaudžiami laiko – todėl tokios spragos ir vadinamos nulinės dienos, kadangi labai svarbu spragas panaikinti nedelsiant.

Neretai spragos yra aptinkamos nepriklausomų programišių, ir informacija apie jas nepigiai parduodama, todėl tai, kad Sednit ypač dažnai naudojosi tokiu būdu, gali reikšti, kad jie arba patys skyrė nemažus resursus spragų paieškai, arba šią informaciją pirkdavo.

– Sednit grupė sukūrė visą sistemą kenkėjiškų programų, kurių tikslas – apeiti kompiuterių tinklo apsaugos priemones, nemaža jų dalis – originalios ir techniškai pažangios, naudojančios kelių įsilaužimo lygių sistemą. Vėlgi, tai leidžia daryti išvadą apie nemažus resursus, tiek intelektinius, tiek ir finansinius.

Kaip pavyko sužinoti apie Sednit „taikinius“

Vienas iš atakų metodų – vadinamųjų sukčiavimo laiškų siuntimas (angl. phishing emails), kuriais siekiama pavogti prisijungimo prie pašto paskyrų duomenis, laiškų gavėjus įviliojant į sufalsifikuotus interneto tinklapius, Sednit atveju – į netikrą elektroninio pašto tiekėjo prisijungimo puslapį.

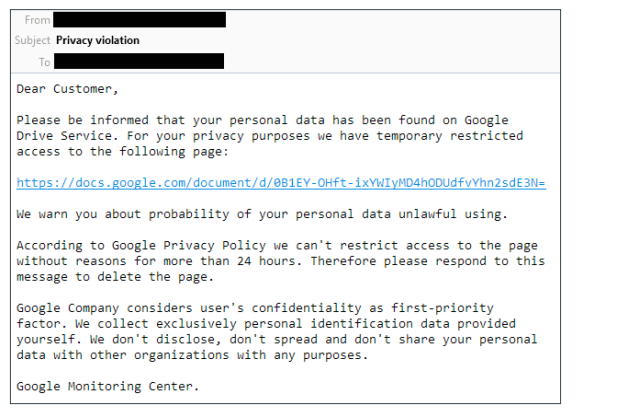

Štai tipiškas tokio laiško pavyzdys – apsimetant, kad jis parašytas „Google Corporation“, teigiama, kad kažkas naudojasi vartotojo asmeniniais duomenimis ir siekiama, kad vartotojas paspaustų laiške esančią nuorodą – taip, laiško autorių teigimu, jis ištrins viešą puslapį su savo asmeniniais duomenimis.

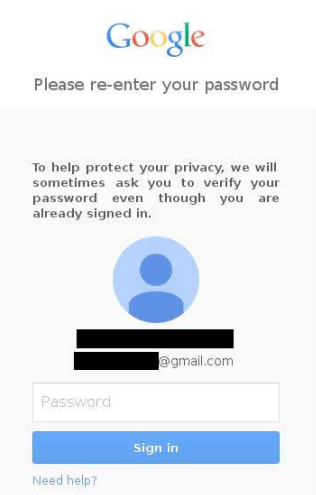

Iš tiesų nuoroda veda į Sednit sukurtą puslapį, atrodantį lygiai taip pat, kaip Google pašto prisijungimo langas:

Sednit suklastotame prisijungimo puslapyje buvo rodomas ir teisingas vartotojo vardas bei elektroninio pašto adresas, siekiant sustiprinti iliuziją, kad tikrai prisijungiama prie savo Gmail paskyros. Belieka įvesti slaptažodį, kuris pakliūtų į hakerių rankas.

Tačiau per vieną tokių laiškų siuntimo kampaniją Sednit padarė klaidą – jie naudojosi įmonės „Bitly“ (JAV) teikiama interneto adresų trumpinimo paslauga, ir paliko viešą vieną iš savo paskyrų „Bitly“ sistemoje.

Be to, pasirodė, kad siųstose nuorodose buvo įrašyti ir potencialių aukų elektroninio pašto adresai – tokiu būdu netikras prisijungimo puslapis atsidarydavo su dalinai įvesta teisinga vartotojo informacija.

Hakerių klaida, paliekant paskyrą vieša, leido sužinoti, kokie asmenys juos domino, kokie adresai buvo trumpinami, ir kokiu laiku.

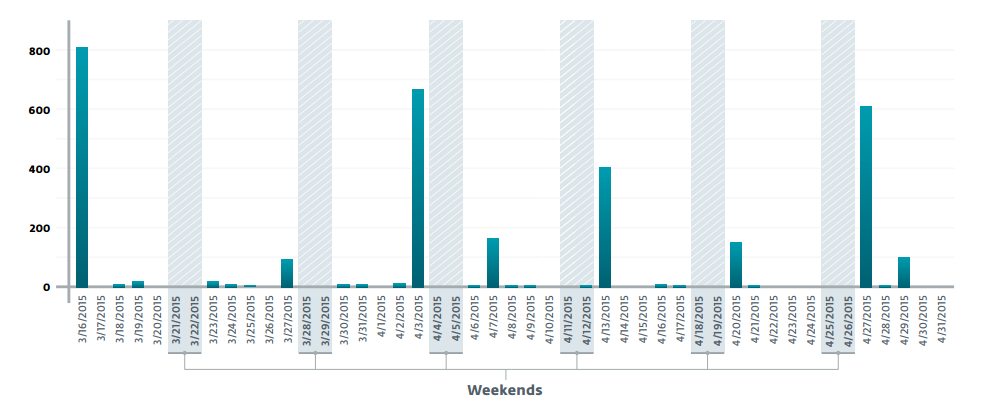

„Bitly“ sąraše buvo maždaug 4400 interneto adresų, kurie buvo trumpinti nuo 2015 m. kovo iki 2015 m. rugsėjo. Darant prielaidą, kad laikas, kada buvo sutrumpintas adresas, atitinka momentą, kada aukai buvo išsiųstas suklastotas laiškas, galima atkurti gana tikslią įvykių, susijusių su šiomis duomenų vogimo atakomis, chronologiją.

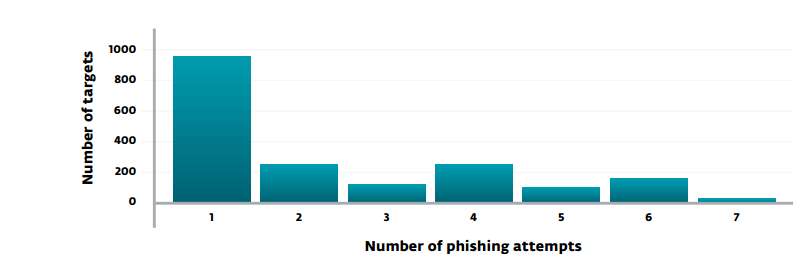

Taip pat tų pačių asmenų el. pašto adresai pasirodydavo keliuose internetiniuose adresuose. Tai greičiausiai reiškia pakartotinį bandymą. Sąraše yra 1888 atakuotų asmenų elektroninio pašto adresai, dauguma jų „Gmail“.

Daugiau nei pusei adresatų apgaulingas laiškas buvo siųstas tik vieną kartą, ir daugeliu šių atvejų, kaip rodo „Bitly“ statistika, atitinkamas sutrumpintas interneto adresas buvo paspaustas bent vieną kartą. Kitiems laiškai, kurių pagalba tikėtasi išgauti pašto prisijungimo slaptažodžius, buvo išsiųsti pakartotinai kelis kartus per šešis mėnesius, o devyniems – net septynis kartus.

Tačiau dauguma tų, kuriems laiškai buvo siųsti kelis kartus, jiems sukurtų atitinkamų sutrumpintų interneto nuorodų nepaspaudė. Kitaip tariant, tiems, prieš kuriuos pirmoji „phishing“ ataka nebuvo sėkminga, programišiai mėgino atakuoti dar kartą ar kelis, tačiau maždaug pusei atakuotųjų asmenų pakako ir vieno bandymo.

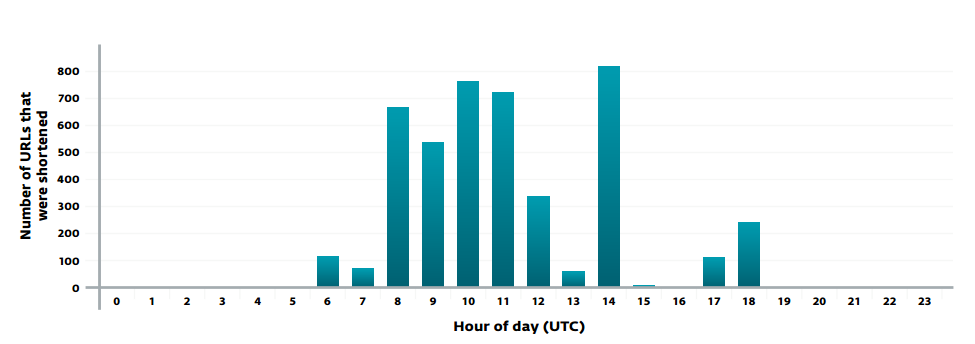

Ir, kadangi tapo žinoma, kokiu laiku adresai buvo trumpinami, ESET tyrėjai galėjo sužinoti, kokiu paros laiku tai buvo daroma.

Įdomu, kad „darbo“ valandų paskirstymas atitinka valandas nuo 9 ryto iki 5 vakaro UTC+3 laiko juostoje (su nedidelėmis išimtimis, kai „Bitly“ sistemoje buvo dirbama kiek vėliau vakare). Tai gali reikšti, kad programišiai yra iš šios laiko zonos. O tai – laiko juosta, į kurią patenka Europinė Rusijos dalis, įskaitant Maskvą. Ir, jeigu į darbą programišiai ateidavo nustatytomis valandomis, matyt gaudavo ir darbo užmokestį.

Kas buvo Sednit taikiniai

Kadangi sąraše yra daugiausia Gmail pašto adresų, dauguma jų priklauso privatiems asmenims. Tačiau tame tarpe buvo ir organizacijų, benaudojančių Gmail pašto paslaugomis:

• Ambasados: Alžyro, Brazilijos, Irako, Šiaurės Korėjos, Kirgizijos, Uzbekistano ir kitų šalių

• Gynybos ministerijos: Argentinos, Pietų Korėjos, Turkijos, Ukrainos

Tarp asmenų:

• Ukrainos politiniai lyderiai ir policijos vadovai

• NATO institucijų nariai

• Rusijos opozicinių partijų nariai, Rusijos politiniai disidentai

• „Shaltay Boltai“, anoniminė Rusijos hakerių grupė, kartas nuo karto įsilaužianti į Rusijos politikų kompiuterius ir paskelbianti juose rastų dokumentų ar laiškų

• Rytų Europos žurnalistai

• Mokslininkai, kurie lankosi Rusijos universitetuose

• Čečėnų organizacijos

Apskritai, didžiajai Sednit „tikslinės auditorijos“ daliai bendra tai, kad ji turi panašų požiūrį į dabartinę politinę padėtį Rytų Europoje, kuris visiškai nesutampa su oficialiosios Maskvos pozicija.

Bus daugiau

Programišių lapinėmis kepurėmis pėdsakais (antra dalis)

Šaltinis: ESET: Dissection of Sednit espionage group